4 Contexte .gif)

- 4.1 Contexte

- 4.2 Besoins et attentes des parties intéressées

- 4.3 Domaine d'application

- 4.4 Système de management de la sécurité de l'information

Les deux choses les plus importantes n'apparaissent pas au bilan de l'entreprise : sa réputation et ses hommes. Henry Ford

Intégrer les exigences du SMSI dans les processusactivités qui transforment des éléments d'entrée en éléments de sortie (voir aussi ISO 9000, 3.4.1) métier permet de garantir aux parties intéressées (c'est-à-dire aux clientscelui qui reçoit un produit (voir aussi ISO 9000, 3.3.5)) une maîtrise des risques liés à la sécurité de l'information. Adopter ces exigencesbesoin ou attente implicites ou explicites (voir aussi ISO 9000, 3.1.2 et 3.12.1) est une décision stratégique de la directiongroupe ou personnes chargés de la gestion au plus haut niveau de l'entreprise (voir aussi ISO 9000, 3.2.7).

Pour mettre en place avec succès un système de management de la sécurité de l’information il faut bien comprendre et évaluer tout ce qui peut influer sur la raison d’être et la performance de l’organisation. Un exemple de détermination des enjeux est donné dans le paragraphe 5.4.1 de l’ISO 31000. Il convient d’engager une réflexion approfondie après quelques activités essentielles :

- dresser un diagnostic approfondi du contexte unique dans lequel se trouve votre organisation en prenant en compte les enjeux :

- externes comme l’environnement :

- social

- réglementaire

- économique

- politique

- technologique

- naturel

- internes comme :

- aspects spécifiques de la culture d’entreprise :

- vision

- raison d’être, finalité, mission

- valeurs essentielles

- personnel

- produits et services

- processus, politiques, procédures, consignes, objectifs

- infrastructures

- aspects spécifiques de la culture d’entreprise :

- externes comme l’environnement :

- surveiller et passer en revue régulièrement toute information relative aux enjeux externes et internes

- analyser les facteurs pouvant influer sur l’atteinte des objectifs de l’organisation

Chaque enjeu est identifié par son niveau d’influence et de maîtrise. La priorité est donnée aux enjeux très influents et pas du tout maîtrisés, cf. E 10v22, Enjeux externes et internes. .gif)

Les analyses PESTEL et SWOT (nos forces et faiblesses, les opportunités et les menaces) peuvent être utiles pour une analyse pertinente du contexte de l’organisation (cf. annexe 05). L’analyse SWOT aide à comprendre notre environnement commercial. Elle nous permet également d'identifier les problèmes internes et externes, qui pourraient avoir un impact sur la sécurité de l'information. .gif)

.jpg) Minute de détente. Jeu : Contexte de l'entreprise

Minute de détente. Jeu : Contexte de l'entreprise

- le diagnostic du contexte comprend les principaux enjeux externes et internes

- les valeurs essentielles comme partie de la culture d’entreprise sont pris en compte dans le contexte de l’organisation

- les résultats de l’analyse du contexte sont largement diffusés

- l’analyse SWOT inclut beaucoup d’exemples pertinents

- l’analyse SWOT est un outil performant pour l’identification des principales menaces et opportunités

- des enjeux du contexte de l’organisation comme l'environnement concurrentiel ne sont pas pris en compte

- dans certains cas la culture d'entreprise n'est pas prise en compte

- l’analyse des risques ne prend pas en compte les enjeux stratégiques

- manque de lien clair entre l’analyse SWOT et les actions entreprises

- la procédure domaine d'application du SMSI est classifiée comme confidentielle

4.2 Besoins et attentes des parties intéressées

Comprendre les exigences des parties intéressées

Exigences 2 à 4

Il n'y a qu'une seule définition valable de la finalité de l'entreprise : créer un client. Peter Drucker

Pour bien comprendre les besoins et attentes des parties intéressées il faut commencer par déterminer tous ceux qui peuvent être concernés par le système de managementde la sécurité de l'information comme par exemple :

- salariés

- direction

- clients

- prestataires externes (fournisseurs, sous-traitants, consultants)

- propriétaires

- actionnaires

- banquiers

- distributeurs

- concurrents

- citoyens

- voisins

- organisations sociales et politiques

.gif)

.jpg)

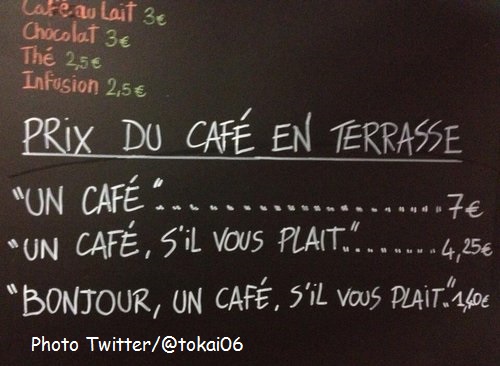

Le client est roi mais on peut quand même lutter contre l'impolitesse. Exemple du restaurant niçois La petite Syrah et les prix du café :

- satisfaire aux exigences du SMSI

- se préparer à faire face aux menaces

- saisir des opportunités d'amélioration

- la liste des parties intéressées est à jour

- les besoins et attentes des parties intéressées sont établis au moyen de rencontres sur place, enquêtes, tables rondes et réunions (mensuelles ou fréquentes)

- l’application des exigences légales et réglementaires est une démarche de prévention et non une contrainte

- des exigences réglementaires et légales ne sont pas prises en compte

- le délai de livraison n'est pas validé par le client

- les attentes des parties intéressées ne sont pas déterminées

- la liste des parties intéressées ne contient pas leur domaine d’activité

4.3 Domaine d'application

Définir le domaine d'application du SMSI

Exigences 5 à 9

Dans beaucoup de domaines, le gagnant est celui qui est le mieux renseigné. André Muller

Le domaine d’application (ou autrement dit le périmètre) du système de management de la sécurité de l'information est défini.

La Déclaration d'applicabilité - DdA (cf. § 6.1.3 et annexe 07) permet : .gif)

- de déterminer ce qui fait partie ou ne fait pas partie du SMSI

- d’identifier et tenir à jour les mesures à appliquer

- de répondre pour chaque mesure aux questions :

- qu’est-ce qui doit être fait ?

- pourquoi ?

- comment ?

- quel est son statut ?

- de planifier et d’auditer le SMSI

Chaque mesure de la déclaration d’applicabilité est directement liée au traitement d’un risque.

Pour bien déterminer le domaine d’application du SMSI sont pris en compte les spécificités du contexte de l’organisation comme :

- les enjeux (cf. § 4.1)

- les activités de l’organisation, y compris de support

- la culture d’entreprise

- l’environnement :

- social

- financier

- technologique

- économique

- les exigences des parties intéressées (cf. § 4.2)

- les processus externalisés

Le Domaine d’application, cf. E 10v22, est disponible comme enregistrement. Il inclut le domaine d’application (limites et interfaces) : .gif)

- de l’organisation :

- produits

- services

- de l’information et de la communication :

- conception et développement de logiciels

- maintenance

- physique :

- siège social

- filiales

- le domaine d'application est pertinent et disponible sur simple demande

- les exigences non applicables sont justifiées par écrit

- le département non inclus dans le domaine d’activité est traité comme un fournisseur avec toutes les conséquences (contrat, accord de confidentialité, surveillance de la performance)

- certains produits sont en dehors du domaine d'application du SMSI sans justification

- le domaine d’application est obsolète (la nouvelle filiale n’est pas incluse)

- le domaine d’application n'est pas validé par la direction

4.4 Système de management de la sécurité de l'information

Exigences du SMSI, processus et interactions du SMSI

Exigence 10

Les exigencesbesoin ou attente implicites ou explicites (voir aussi ISO 9000, 3.1.2 et 3.12.1) de la norme ISO 27001 sont liées à la maîtrise :

- de la sécurité de l'information

- des processus de l'organisation

Pour cela :

- le système de management de la sécurité de l'information est :

- planifié (cf. le processus Planifier le SMSI, E 10v22)

.jpg)

- établi

- documenté (un système documentaire simple et suffisant est mis en place)

- mis en place et

- amélioré en continu

- planifié (cf. le processus Planifier le SMSI, E 10v22)

- la politique de sécurité de l'information, les objectifs, les ressources et l'environnement de travail sont déterminés

- les menaces sont déterminées et les actions pour les réduire sont établies (cf. § 6.1)

- les processus essentiels nécessaires au SMSI sont maîtrisés (cf. le processus Piloter les processus, E 10v22) :

.jpg)

- les ressources correspondantes assurées

- les éléments d'entrée et de sortie déterminés

- les informations nécessaires disponibles

- les pilotes nommés (responsabilités et autorités définies)

- les séquences et les interactions déterminées

- chaque processus est mesuré et surveillé (critères établis), les objectifs sont établis et les indicateurs de performance analysés

- les performance des processus sont évalués

- les changements nécessaires sont introduites pour obtenir les résultats attendus

- les actions pour obtenir l’amélioration continue des processus sont établies

- le strict minimum nécessaire ("autant que nécessaire") des informations documentées sur les processus est tenu à jour et conservé (

.gif)

.gif) )

)

Le manuel sécurité de l'information n’est pas une exigencebesoin ou attente implicites ou explicites (voir aussi ISO 9000, 3.1.2 et 3.12.1) de la norme ISO 27001 mais cela est toujours une possibilité de présenter l’organisation, son SMSI et ses procédures, politiques et processusactivités qui transforment des éléments d'entrée en éléments de sortie (voir aussi ISO 9000, 3.4.1) (cf. annexe 08).

Le guide de l’ISO « The integrated use of management system standards » (L’utilisation intégrée des normes de systèmes de management) de 2018, en anglais, contient des recommandations pertinentes sur l’intégration des systèmes de management.

.jpg)

- faire de la sur-qualité :

.jpg)

- une opération inutile est réalisée sans que cela ajoute de la valeur et sans que le client le demande – c’est un gaspillage, cf. les outils qualité E 12

- faire écrire toutes les procédures par le responsable sécurité de l'information :

.jpg)

- la sécurité est l'affaire de tous, « le personnel a conscience de la pertinence et de l’importance de chacun à la contribution aux objectifs de sécurité de l'information », ce qui est encore plus vrai pour les chefs de départements et les pilotes de processus

- oublier les spécificités liées à la culture d'entreprise :

.jpg)

- innovation, luxe, secret, management autoritaire (Apple)

- culture forte liée à l’écologie, à l’action et la lutte, tout en cultivant le secret (Greenpeace)

- culture d’entreprise fun et décalée (Michel&Augustin)

- entreprise libérée, l’homme est bon, aimer son client, rêve partagé (Favi, cf. F 50)

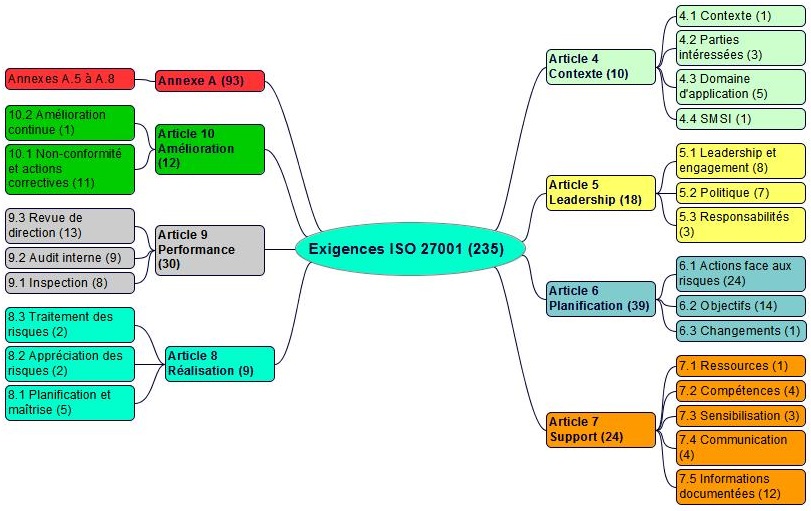

Les exigencesbesoin ou attente implicites ou explicites (voir aussi ISO 9000, 3.1.2 et 3.12.1) de la norme ISO 27001 sont montrées en figure 4-1 et sur la page dédiée :

Figure 4-1. Les exigences de la norme ISO 27001 (2022)

Les exigencesbesoin ou attente implicites ou explicites (voir aussi ISO 9000, 3.1.2 et 3.12.1) de sécurité de l’information concernent :

- les risques de l’organisation :

- les menaces sur les actifs

- la vulnérabilité et la vraisemblance d’apparition

- les conséquences

- les exigences légales et contractuelles

- les principes, objectifs et obligations de maîtrise de l’information liés aux processus métier

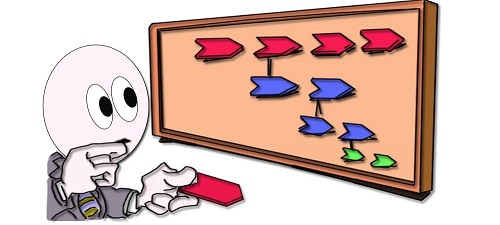

- la cartographie des processus contient assez de flèches pour bien montrer qui est le client (interne ou externe)

- beaucoup de flèches (plusieurs clients) sont utilisées pour les processus (aucun client n’est oublié)

- pendant la revue de processus la valeur ajoutée du processus est bien dévoilée

- l’analyse de la performance des processus est un exemple de preuve d’amélioration continue de l’efficacité du SMSI

- la direction surveille régulièrement les objectifs et les plans d'action

- les engagements de la direction relatifs à l’amélioration continue sont largement diffusés

- la finalité de chaque processus est clairement définie

- le potentiel innovation est confirmé par l’augmentation des ventes des nouveaux produits

- certains éléments de sortie de processus ne sont pas correctement définis (clients non pris en compte)

- critères d’efficacité des processus non établis

- pilote de processus non formalisé

- processus externalisés non déterminés

- des activités bien réelles ne sont pas identifiées dans aucun processus

- maîtrise des prestations externalisées non décrite

- séquences et interactions de certains processus ne sont pas déterminées

- critères et méthodes pour assurer la performance des processus non définis

- surveillance de la performance de certains processus non établie

- les ressources du SMSI ne permettent pas d'atteindre les objectifs

- le SMSI n’est pas à jour (nouveaux processus non identifiés)

- les menaces et faiblesses identifiées dans l’analyse SWOT restent sans actions

.jpg) Minute de détente. Jeu : Bonnes pratiques et écarts à éviter a

Minute de détente. Jeu : Bonnes pratiques et écarts à éviter a

Le reste de la formation F 24v22 Préparation à l'ISO 27001 version 2022 est accessible sur cette page.

Voir aussi la formation F 44v22 Audit interne ISO 27001 et le lot de formations ISO 27001.