1 Sécurité de l'information

1.1 Historique

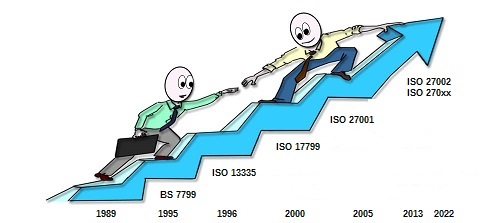

L'évolution de la sécurité de l'information depuis les années 1980, normes BS et ISO

D'autres citations et proverbes sécurité de l'information

L'information, le matériel informatique et les logiciels que possède une organisation est un investissement précieux qu’il faut protéger. Une des meilleures façons de prendre soin de ce trésor est de mettre en place un système de management de la sécurité de l'information (SMSI).

En 1989 sort le code de pratique des utilisateurs (User’s Code of Practice), basé sur la politique de sécurité de Shell, à la demande du gouvernement britannique (Department of Trade and Industry).

En 1995, la norme britannique BS 7799 est publiée.

En 1996 est publiée la norme ISO 13335, qui, après sa dernière version de 2004, sera remplacée par l’ISO/CEI 27001.

L’ISOorganisation internationale de normalisation (en anglais International Organization for Standardization) (Organisation internationale de normalisation) a été créée en 1947. ISO vient du grec « isos » (égal). Pour + de simplicité nous utilisons ISO à la place d’ISO/CEI.

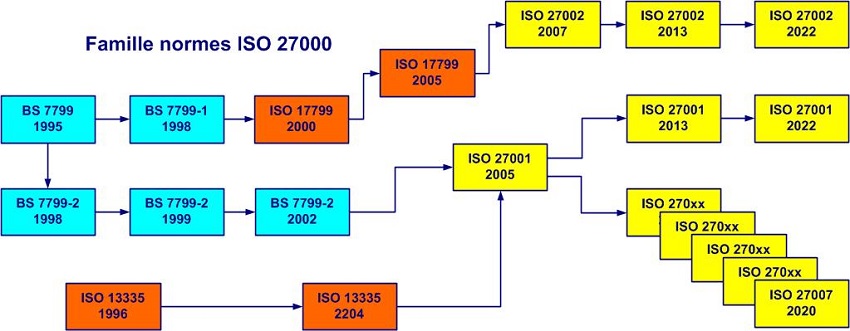

L’historique des transformations et versions de la famille des normes ISO 27000 est montré dans la figure 1-1.

Figure 1-1. Historique des normes de la famille ISO 27000

Depuis 2005 l’ISO/CEI 27001:2005 offre la possibilité de certification d’un système de management de la sécurité de l’information. Plus de détails vous pouvez trouver dans l’ISO SC 27 Journal, Volume 2, Issue 2 July 2022, concernant l’ISO/IEC 27002:2022.

Début 2022 est sortie la nouvelle version de l’ISO 27002 en anglais et en octobre celle de l’ISO 27001. Début 2023 est sortie en français la version 2022 de l’ISO 27001 « Sécurité de l'information, cybersécurité et protection de la vie privée — Systèmes de management de la sécurité de l'information — Exigences ». Pour plus de détails voir le paragraphe 2.1 et les exigences sur cette page.

1.2 Application

Domaine d'application de la sécurité de l'information

La sécurité de l'information est l’affaire de tous

La norme ISO 27001 est générique car elle s'applique au système de management de toute organisation, sans aucune contrainte relative à la taille, l'activité ou le type. C'est une norme volontaire internationale qui permet la certification par un organisme accrédité (de certification).

La mise en place d’un système de management de la sécurité de l’information est toujours :

- issue d’une décision stratégique de la direction

- en accord avec :

- les objectifs de l’organisation

- la culture d’entreprise

- les processus métier

L’application de la norme ISO 27001 et le respect de ses exigences permet de préserver la confidentialité, l’intégrité, la disponibilité et la traçabilité de l’information dans l'organisation.

Le respect des exigencesbesoin ou attente implicites ou explicites (voir aussi ISO 9000, 3.1.2 et 3.12.1) liées à l’appréciation et au traitement des risques (en se basant sur la norme ISO 31000) permet de rassurer les parties intéressées sur la gestion de la sécurité de l’information.

1.3 Principes et étapes

Propriétés de la sécurité de l'information, principes de management de la qualité, préparation et mise en place d'un SMSI, cycle de Deming

La sécurité est un processus. John Mallery

La démarche sécurité de l’information (SI) est un état d'esprit qui part de la directiongroupe ou personnes chargés de la gestion au plus haut niveau de l'entreprise (voir aussi ISO 9000, 3.2.7) comme décision stratégique prioritaire et s'étend à l'ensemble du personnel. La directiongroupe ou personnes chargés de la gestion au plus haut niveau de l'entreprise (voir aussi ISO 9000, 3.2.7) définit la politique de sécurité de l’information, dans laquelle sont fixés les objectifs de sécurité de l’information, qui sont applicables à toutes les activités. L'outil utilisé pour atteindre les objectifs est le système de management de la sécurité de l’information. La prévention est le concept essentiel du système de management de la sécurité de l’information.

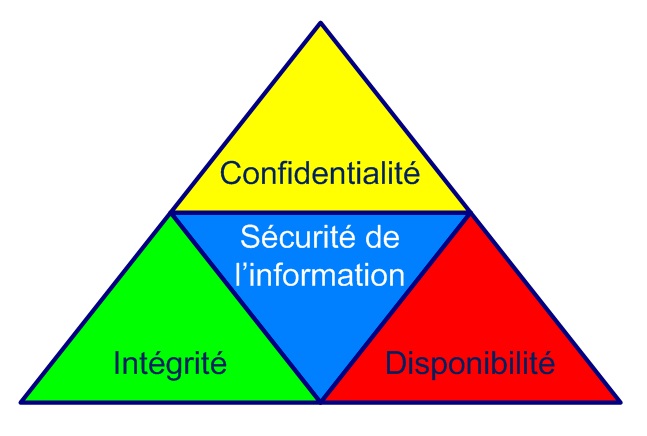

Les trois propriétés essentielles de la sécurité de l’information sont la confidentialité, l’intégrité et la disponibilité comme montré dans la figure 1-2.

Figure 1-2. Propriétés de la sécurité de l’information

Prenons comme exemple votre compte en banque. L’information sur le compte doit être protégée :

- sa confidentialité – l’information doit rester secrète

- son intégrité – l’information du total doit être exacte et ne doit pas changer

- sa disponibilité – l’information doit rester accessible en temps voulu

Tout système de management de la sécurité de l’information comprend trois démarches distinctes et interdépendantes :

- l’approche processus

- l’approche par les risques (risk-based thinking)

- l’amélioration continue

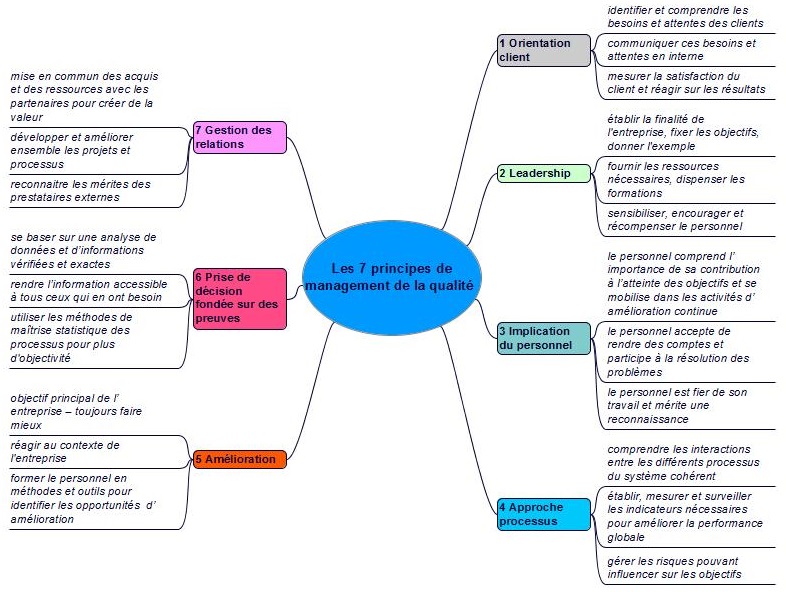

Les sept principes de management de la qualité (cf. figure 1-3) nous aideront à obtenir des performances durables (cf. ISO 9000 : 2015, § 2.3).

Figure 1-3. Les 7 principes de management de la qualité

Une démarche bien préparée est à moitié réussie

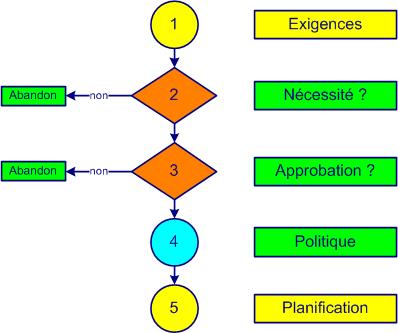

La démarche pour mettre en œuvre un système de management de la sécurité de l'information passe par plusieurs étapes. Un exemple de préparation est montré en figure 1-4.

Figure 1-4. Préparation d'un SMSI

L'étape 1 comporte la détermination des besoins et attentes (exigences) des parties intéressées :

- personnel

- clients, consommateurs

- concurrents

- actionnaires, investisseurs

- prestataires externes (fournisseurs, sous-traitants, partenaires)

- organisations et associations de branche

- autorités légales et réglementaires

L'implication de la directiongroupe ou personnes chargés de la gestion au plus haut niveau de l'entreprise (voir aussi ISO 9000, 3.2.7) à son plus haut niveau est réellement indispensable. Les conseils d'un consultant sont souvent sollicités. C'est le moment pour réaliser un état des lieux du système de management (ou de ce qui existe). Choisir un organisme externe de certification.

Une des questions clés qui vient très vite (étape 2) est la nécessité de cette décision. Si cela n'est vraiment pas nécessaire ou si l'estimation des coûts de la démarche de certification dépasse les ressources disponibles ou la valeur des actifs à protéger, on fera mieux d'abandonner tout de suite.

Les bénéfices de la mise en place d'un système de management de la sécurité de l'information sont souvent :

- sécurité augmentée des systèmes de l’information

- résistance renforcée aux menaces et logiciels malveillants

- l’information est disponible uniquement aux personnes qui ont l'autorisation

- l’information est protégée contre toute modification par du personnel non autorisé

- protection améliorée :

- des informations opérationnelles

- des secrets d’entreprise

- de la propriété intellectuelle

- des données personnelles

- responsabilités et obligations mieux définies

- vraisemblance d’apparition diminuée d’incidents de sécurité de l’information

- niveau de maîtrise des risques élevé

- ruptures d’activité évitées

- coûts d’assurance réduits

- implication active du personnel dans l’amélioration de la sécurité de l’information

- obligations légales à jour

- forte intégration de la sécurité de l'information aux processus métier

- culture d'amélioration continue de la sécurité de l'information

- vous laisse dormir plus tranquillement

Les bénéfices de la certification d’un système de management sont souvent :

- image de l'organisation améliorée

- un pas devant la concurrence

- nouveaux clients

- confiance améliorée des parties intéressées

- part de marché accrue

- hausse des ventes

- meilleure performance financière

Plus d’un million et demi d’entreprises dans le monde entier ne peuvent pas se tromper !

IBM, l'un des leaders mondiaux des technologies de l'information, a mis en place l'ISO 27001 pour améliorer la sécurité de ses systèmes informatiques et protéger ses données sensibles. La standardisation des procédures et la mise en place d'une culture de sécurité informatique ont permis de réduire les risques de cyberattaques et de vols de données.

IBM a enregistré une amélioration significative de la sécurité informatique, démontrant l'engagement de l'entreprise envers la protection des données de ses clients et de ses employés et l'importance de la prévention en matière de sécurité informatique

La troisième étape doit déterminer si cette démarche reçoit l'approbation du personnel. Une campagne de communication en interne est lancée sur les objectifs du système de management de la sécurité de l’information (SMSI). Le personnel est sensibilisé et comprend que sans sa participation le projet ne pourra aboutir.

Ayez confiance, le succès viendra avec l'implication et l'effort de tout le personnel !

Définir la vision (ce que nous voulons être), la mission (pourquoi nous existons) et le plan stratégique de l'organisation. L'étape suivante (4) comprend l'établissement d'une ébauche de la politique de sécurité de l’information et des objectifs de sécurité de l’information. Si vous ne possédez pas encore un exemplaire de la norme ISO 27001, c'est le moment de l'obtenir (cf. le § 2.1 du présent module).

La planification est la dernière étape (5) de la préparation du projet d'obtention de la certification ISO 27001. Une période raisonnable se situe entre 12 à 24 mois (chaque organisation est spécifique et unique). Les ressources (financières et en personnel) sont confirmées par la directiongroupe ou personnes chargés de la gestion au plus haut niveau de l'entreprise (voir aussi ISO 9000, 3.2.7). L'engagement de la directiongroupe ou personnes chargés de la gestion au plus haut niveau de l'entreprise (voir aussi ISO 9000, 3.2.7) est formalisé par écrit et communiqué à l'ensemble du personnel. Une personne est nommée chef du projet d’obtention du certificat ISO 27001

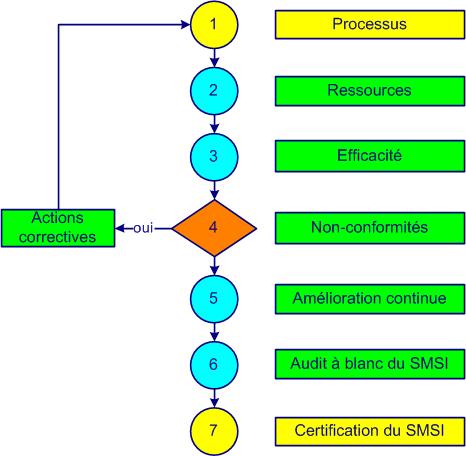

L'établissement et la mise en place du système de management de la sécurité de l'information ISO 27001 sont montrés dans la figure 1-5.

Figure 1-5. Mise en œuvre du SMSI

L'étape 1 consiste à déterminer les processus et les interactions, les pilotes, les responsabilités et les brouillons de certaines informations documentées. Avec la participation d'un maximum de personnes disponibles sont rédigés les premières versions des fiches de processusactivités qui transforment des éléments d'entrée en éléments de sortie (voir aussi ISO 9000, 3.4.1), des descriptions de fonction et des instructions de travail.

Dans l'étape 2 sont fixées les ressources nécessaires pour atteindre les objectifs de sécurité de l'information. Une planification des tâches, responsabilités et délais est établie. Une formation des auditeurs internes est prise en compte.

L'étape 3 permet de définir et mettre en œuvre les méthodes permettant de mesurer l’efficacité et l’efficience de chaque processusactivités qui transforment des éléments d'entrée en éléments de sortie (voir aussi ISO 9000, 3.4.1). Des audits internes permettent d'évaluer le degré de la mise en place du système.

Les non-conformités en tout genre sont répertoriées à l'étape 4. Une esquisse des différents gaspillages est établie. Des actions correctives sont mises en place et documentées.

Une première appréciation des outils et domaines d'application du processusactivités qui transforment des éléments d'entrée en éléments de sortie (voir aussi ISO 9000, 3.4.1) d'amélioration continue est faite à l'étape 5. Des risques sont déterminés, des actions sont planifiées et des opportunités d'amélioration sont saisies. Une approche de prévention des non-conformités et d'élimination des causes est établie. La communication en interne et en externe est établie et formalisée.

Pour effectuer l'audit à blanc du SMSI (étape 6) les informations documentées sont vérifiées et approuvées par les personnes appropriées. Une revue de directionexamen périodique réalisé par la direction du système de management pour son amélioration continue (voir aussi ISO 9000, 3.8.7) permet d'évaluer le respect des exigencesbesoin ou attente implicites ou explicites (voir aussi ISO 9000, 3.1.2 et 3.12.1) applicables. La politique de sécurité de l'information et les objectifs sont finalisés. Un responsable sécurité de l'information d'une autre organisation ou un consultant pourra fournir de précieuses remarques, suggestions et recommandations.

Quand le système est correctement mis en place et respecté, la certification du SMSI par un organisme externe devient une formalité (étape 7).

Un exemple de plan de projet de certification comportant 26 étapes est présenté dans l'annexe 01.

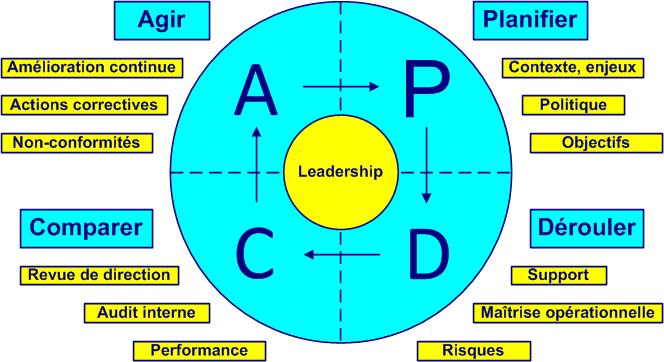

Le cycle PDCA ou cycle de Deming (figure 1-6) s’applique à la maîtrise de tout processusactivités qui transforment des éléments d'entrée en éléments de sortie (voir aussi ISO 9000, 3.4.1). Les cycles PDCA (de l'anglais Plan, Do, Check, Act ou Planifier, Dérouler, Comparer, Agir) sont une base universelle de l’amélioration continue.

Figure 1-5. Le cycle de Deming

- Plan – Planifier, définir le contexte, les enjeux et les processus, faire preuve de leadership, établir la politique et les objectifs (articles 4, 5, 6 et 7)

- Do – Dérouler, traiter les risques, développer, mettre en œuvre et maîtriser les processus, faire preuve de leadership, apporter le support (articles 5, 7 et 8)

- Check – Comparer, vérifier, évaluer les risques, la performance, inspecter, analyser les données, réaliser des audits et des revues de direction, faire preuve de leadership (articles 5 et 9)

- Act – Agir, adapter, faire preuve de leadership, traiter les non-conformités, réagir avec des actions correctives et trouver de nouvelles améliorations (nouveau PDCA), (articles 5 et 10)

Pour approfondir ses connaissances sur le cycle de Deming et ses 14 points de la théorie du management vous pouvez consulter le livre "Hors de la crise" W. Edwards Deming, Economica, 2002 paru pour la première fois en 1982.